Les cyberattaques féroces exigent une sécurité IoT améliorée. Mais comment se préparer au mieux ?

Les attaques récentes soulignent la nécessité d’une sécurité renforcée de l’IoT. Les gouvernements aideront-ils ou entraveront-ils?

Avec tous les ransomwares et cyberattaques en cours, les appareils IoT connectés ont besoin d’une couche de sécurité supplémentaire. De nouvelles législations en Europe et aux États-Unis rendent obligatoire une telle sécurité renforcée. Mais quels outils sont à la disposition des ingénieurs IoT embarqués pour répondre à ces nouvelles exigences ?

Pour en savoir plus sur l’amélioration de la protection des appareils connectés, Design News a contacté Haydn Povey, PDG de Secure Thingz et directeur général de la division Embedded Security Solutions chez IAR Systems. Ce qui suit est une partie de cette discussion.

Design News : Pourquoi les appareils IoT connectés ont-ils besoin d’une protection renforcée ?

Haydn Povey : Les exigences de la nouvelle législation en matière de sécurité dans les appareils IoT nous affectent maintenant. Avec l’avènement de la norme EN 303 645 et de l’IoT américain, le Cyber Security Act a été promulgué l’année dernière, le marché de l’IoT grand public subit désormais une pression croissante pour qu’il respecte les normes de sécurité. Cependant, cela ne se limite pas à l’IoT grand public, les réglementations évoluant rapidement sur d’autres marchés, telles que l’exigence IEC 62443 pour l’IoT industriel (Industrie 4.0) et des exigences similaires dans le médical et l’automobile.

Nouvelles de la conception : Y a-t-il eu une violation récente à laquelle vous pourriez faire référence ?

Haydn Povey : La triste réalité est qu’il existe de nombreux «mauvais acteurs» dans le monde réel qui cherchent à attaquer des appareils. Certains d’entre eux peuvent être destinés à des ransomwares directs pour appareils, d’autres à la collecte de données pour attaquer les comptes bancaires des individus, et certains peuvent même être des attaques parrainées par l’État-nation contre des infrastructures nationales critiques. Il y a plusieurs exemples ici, qui remontent au Mirai Botnet en 2016.

Par exemple, des appareils IoT ont été utilisés pour lancer une attaque par déni de service distribué, entraînant des pannes importantes sur Internet. Bien qu’il ne s’agisse pas d’une attaque contre l’utilisateur en soi, cela a eu un impact majeur sur notre infrastructure collective. D’autres compromis spécifiques ont inclus des dispositifs médicaux, notamment des stimulateurs cardiaques et des distributeurs de médicaments par voie intraveineuse ; les appareils IoT grand public pour enfants, y compris les jouets et les montres, tels que le Safe-KID-one ; dispositifs de sécurité domestique, y compris systèmes de caméras; et les systèmes de contrôle industriel dans les infrastructures nationales critiques, telles que le traitement de l’eau.

La triste réalité est que la liste est déjà trop longue pour extraire des failles uniques – elles se produisent tous les jours, et ce ne sont que les conséquences que nous commençons à remarquer. Récemment, Forbes a souligné que le navire affrété, le Wakashio, déversant du pétrole au large de Maurice, est soupçonné d’avoir été piraté. Pourtant, qu’il s’agisse d’un piratage informatique, OT ou IoT est sujet à spéculation.

Design News : La norme européenne de sécurité IoT des consommateurs EN 303 645 est-elle similaire à la loi américaine sur l’amélioration de la cybersécurité ?

Haydn Povey : La norme EN 303 645 est très similaire à la loi américaine sur l’amélioration de la cybersécurité, et les deux peuvent retracer leurs racines dans le travail que l’IoT Security Foundation a entrepris en 2016. L’IoT Security Foundation est un forum industriel réussi qui est né du besoin d’identifier « meilleures pratiques » pour la sécurité et comment cela devrait être appliqué aux défis émergents de l’IoT.

Les normes EN 303 645 se concentrent sur 13 exigences spécifiques, illustrées dans le schéma ci-dessous, mais ont trois locataires principaux, ceux-ci étant

- Aucun mot de passe par défaut : S’assurer que les appareils fournissent l’identité et l’authentification du système sur la base des meilleures pratiques cryptographiques modernes

- Divulgation des vulnérabilités: S’assurer que les organisations doivent communiquer ouvertement pendant combien de temps les appareils seront pris en charge avec les mises à jour, disposer d’un mécanisme pour travailler avec les chercheurs en sécurité et communiquer avec les utilisateurs finaux lorsque des problèmes sont identifiés.

- Gardez le logiciel à jour: S’assurer que les appareils qui ont été compromis doivent être facilement corrigés et mis à jour, en supposant que les utilisateurs finaux ne sont pas des experts techniques.

13 Exigences de sécurité des meilleures pratiques

Ces exigences fonctionnent comme une « bonne hygiène », que la plupart des applications modernes devrait déjà atteint. Malheureusement, la réalité est différente avec des recherches récentes du gouvernement britannique identifiant que seulement 4% des appareils connectés atteignent une sécurité suffisante.

Design News : Ces normes sont-elles utiles ?

Haydn Povey : Lorsque nous examinons la conformité à ces réglementations et aux réglementations américaines équivalentes, il est crucial de démontrer une méthodologie d’ingénierie claire, garantissant que suffisamment de réflexion et d’efforts ont été appliqués à chaque domaine. Par exemple, il est clair que l’identité et l’authentification cryptographiques modernes doivent être mises en œuvre sans mot de passe par défaut. Cela doit être pris en charge tout au long du développement et de la production pour garantir que chaque appareil est unique à la sortie de l’usine.

Lorsque nous examinons d’autres exigences, telles que la réduction des surfaces d’attaque, les communications sécurisées et le stockage sécurisé des informations d’identification, il devient évident que les appareils doivent être verrouillés fermement, garantissant que le code malveillant ne peut pas être injecté ou utilisé. Dans la mesure du possible, des enclaves sécurisées et des technologies de sécurité avancées, telles que le PUF, sont correctement mises en œuvre.

Design News : Quels outils de la chaîne d’approvisionnement contribueront à améliorer la sécurité de l’IoT ?

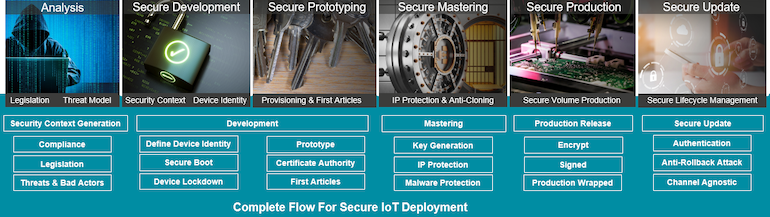

Haydn Povey : La chaîne d’approvisionnement sécurisée est complexe et impacte le flux de conception traditionnel de plusieurs manières. Chez Secure Thingz/IAR Systems, nous adoptons une vision centrée sur le développement, où la sécurité est mieux assurée lorsqu’elle est effectuée tôt.

Premièrement, nous avons consacré des efforts considérables à travailler en étroite collaboration avec des partenaires de silicium pour développer des cadres de sécurité adaptés à leurs appareils et technologies uniques. Ainsi, par exemple, nous avons travaillé en étroite collaboration avec NXP pour prendre en charge et activer la technologie PUF sur leur dernière famille de microcontrôleurs LPC55S. Cela garantit que la dernière technologie est simple et facile à utiliser par tout développeur embarqué. Dans le même temps, nous prenons également en charge de nombreux appareils grand public, tels que leurs familles K65 et K66, garantissant ainsi la prise en charge des applications nouvelles et existantes.

Nos extensions de développement de sécurité Embedded Trust et C-Trust prennent en charge ces appareils, pris en charge par IAR Embedded Workbench. Ici, grâce à de simples assistants et guides de configuration, nous permettons aux développeurs de faire correspondre leurs profils de sécurité uniques à une implémentation de sécurité complète pour l’appareil, le contexte de sécurité. Nous avons également récemment publié Compliance Suite, qui permet aux développeurs de prendre un contexte de sécurité préconfiguré et de l’appliquer facilement, en obtenant instantanément un large éventail de fonctionnalités de conformité par rapport aux exigences EN 303 645.

Une fois le développement terminé, nous permettons à l’application d’être maîtrisée, où elle est chiffrée, signée et encapsulée en production. Cela garantit que l’IP est toujours protégée contre le vol ou l’injection de logiciels malveillants. Il empêche également la surproduction, le clonage et la contrefaçon, avec un tunnel spécial de type VPN vers une machine de production activée partout dans le monde. Ce cadre peut fournir une chaîne d’approvisionnement sécurisée entre plusieurs parties prenantes dans un véritable environnement de confiance zéro.

Ingénierie des systèmes pour le processus de sécurité.