Comment les services informatiques peuvent-ils lutter au mieux contre les attaques d’ordinateurs quantiques anonymes ?

Quel sera l’impact de l’informatique quantique sur la cybersécurité ? Les certificats peuvent-ils éviter une apocalypse ?

L’informatique quantique est un domaine particulier de la science de l’information quantique. Un ordinateur traditionnel a deux états, activé et désactivé, tandis qu’un ordinateur quantique peut également utiliser un troisième état appelé superposition. Cela donne à un ordinateur quantique des capacités très uniques, telles que la résolution très rapide de la factorisation d’entiers. Un ordinateur binaire traditionnel résout lentement ce problème mathématique particulier, tandis qu’un ordinateur quantique doté d’un algorithme efficace peut résoudre ce même problème beaucoup plus rapidement. Par exemple, en cassant RSA-2048, le temps pourrait être réduit de milliers de milliards d’années à quelques minutes.

Les ordinateurs traditionnels mesurent leurs données en bits, mais les ordinateurs quantiques utilisent un « bit quantique » ou qubit. Le principal défi de l’informatique quantique est de maintenir la stabilité des qubits, ce qui est un domaine très important de la recherche en cours et une exigence pour la commercialisation des ordinateurs quantiques. Au fur et à mesure que les chercheurs construisent des ordinateurs quantiques avec un plus grand nombre de coudées stables, ils peuvent résoudre ces problèmes mathématiques difficiles beaucoup plus rapidement.

La sécurité du cryptage RSA, l’un des principaux algorithmes cryptographiques d’aujourd’hui, est basée sur la difficulté de calcul de la factorisation de grands entiers en nombres premiers. La sécurité de la cryptographie à courbe elliptique (ECC), principale alternative au RSA, repose sur la difficulté à trouver le logarithme discret d’un élément de courbe elliptique aléatoire. Ces deux algorithmes constituent la base de la plupart des implémentations PKI, qui, à leur tour, assurent la sécurité de la plupart des solutions de protection des données et de communication sécurisée utilisées aujourd’hui.

Le cryptage ECC et RSA peut être effectué rapidement par les ordinateurs traditionnels, mais les ordinateurs traditionnels auraient besoin de plusieurs années pour briser ces schémas de cryptage. Par exemple, pour RSA-2048, les ordinateurs actuels ont besoin d’environ 300 000 milliards d’années pour casser le cryptage. Les ordinateurs quantiques changent cela.

Une fois que les ordinateurs quantiques auront atteint le point où suffisamment de qubits stables seront atteints, ils pourront résoudre les problèmes mathématiques sous-jacents à ces algorithmes et ainsi briser les schémas de cryptage en quelques semaines, jours ou même minutes. Pour le cryptage RSA, cela se fait à l’aide de l’algorithme de Shor. Pour maintenir la sécurité des données, de nouveaux algorithmes cryptographiques doivent être mis en œuvre. Actuellement, des organisations industrielles, des chercheurs et des sociétés de sécurité de premier plan développent de nouveaux algorithmes cryptographiques résistants à l’informatique quantique en général et à l’algorithme de Shor en particulier.

L’objectif de ces nouveaux algorithmes est de garantir qu’ils seront disponibles pour sécuriser les informations et les communications avant que les algorithmes cryptographiques actuels ne soient brisés. Cependant, alors que les ordinateurs quantiques sont massivement plus rapides pour résoudre de nombreux problèmes mathématiques, ils ne sont pas simplement universellement plus rapides pour toutes les tâches de traitement et n’offrent un avantage que pour un ensemble limité de problèmes mathématiques. En utilisant différentes approches mathématiques, il est possible de développer des algorithmes cryptographiques qui peuvent être exécutés efficacement sur des ordinateurs traditionnels mais qui sont résistants aux attaques des ordinateurs quantiques.

Fondamentalement, la solution est une combinaison de nouvelles mathématiques et de nouveaux outils PKI. Heureusement, certains des meilleurs esprits sur le sujet ont déjà recherché les algorithmes de résistance quantique les plus optimaux du point de vue de la sécurité et des performances.

Sommaire

Qu’est-ce que l’apocalypse quantique ?

Le jour inévitable où l’informatique quantique rendra obsolètes les algorithmes de chiffrement RSA et ECC pourrait être si paralysant pour la société que le secteur de la sécurité l’a qualifié d’« apocalypse cryptographique quantique ». Le battage médiatique n’est pas infondé. Les cryptages RSA et ECC sont utilisés pour sécuriser chaque source de données et système dans tous les secteurs : usines, fermes de données, services publics, systèmes de commerce électronique et bancaires, transports, réseaux de communication et bien plus encore.

Lorsque suffisamment de qubits stables sont atteints dans un ordinateur quantique, les algorithmes cryptographiques actuels ne seront plus sécurisés. Ce moment est connu sous le nom d’« apocalypse quantique ». Bien qu’il faudra du temps pour y arriver, les experts estiment que la date n’est que de 6 à 10 ans.

De nombreuses recherches ont été menées pour trouver la prochaine génération d’algorithmes résistants quantiques, ainsi que le développement de normes sur les certificats PKI, qui peuvent servir de pont opérationnel entre la génération actuelle d’algorithmes et les algorithmes résistants post-quantiques. En juillet 2020, le National Institute of Standards and Technology (NIST) a annoncé les candidats du troisième tour composés de 7 finalistes et de huit algorithmes alternatifs.

Alors que l’informatique quantique est encore en phase de développement, l’Apocalypse Quantique arrive.

Cela semble effrayant ? Eh bien, ça peut l’être. Si vous avez des informations, des systèmes et des appareils qui doivent rester sécurisés et privés pendant des années et des décennies à venir, votre organisation doit se préparer dès maintenant.

Oui, les ordinateurs quantiques sont des systèmes complexes et coûteux qui, au début, ne seront abordables que pour les grandes organisations technologiques internationales. Cependant, leur utilisation peut ensuite s’étendre à divers États-nations et éventuellement aux cybercriminels et aux pirates informatiques.

La bonne nouvelle est qu’il existe des mesures que les industries manufacturières et technologiques peuvent prendre dès maintenant.

Migration progressive vers la cryptographie à sécurité quantique

La migration vers des algorithmes de chiffrement à sécurité quantique nécessitera une planification et des mises à jour de plusieurs systèmes. Tous doivent être protégés. Les systèmes internes de gestion des données et de communication d’une entreprise, ainsi que les applications, serveurs et systèmes tiers, devront tous être mis à jour.

Les ingénieurs et les équipes de développement doivent commencer à planifier dès maintenant la migration vers une cryptographie à sécurité quantique. Pour les usines et les grandes entreprises, ces mesures seront une entreprise majeure.

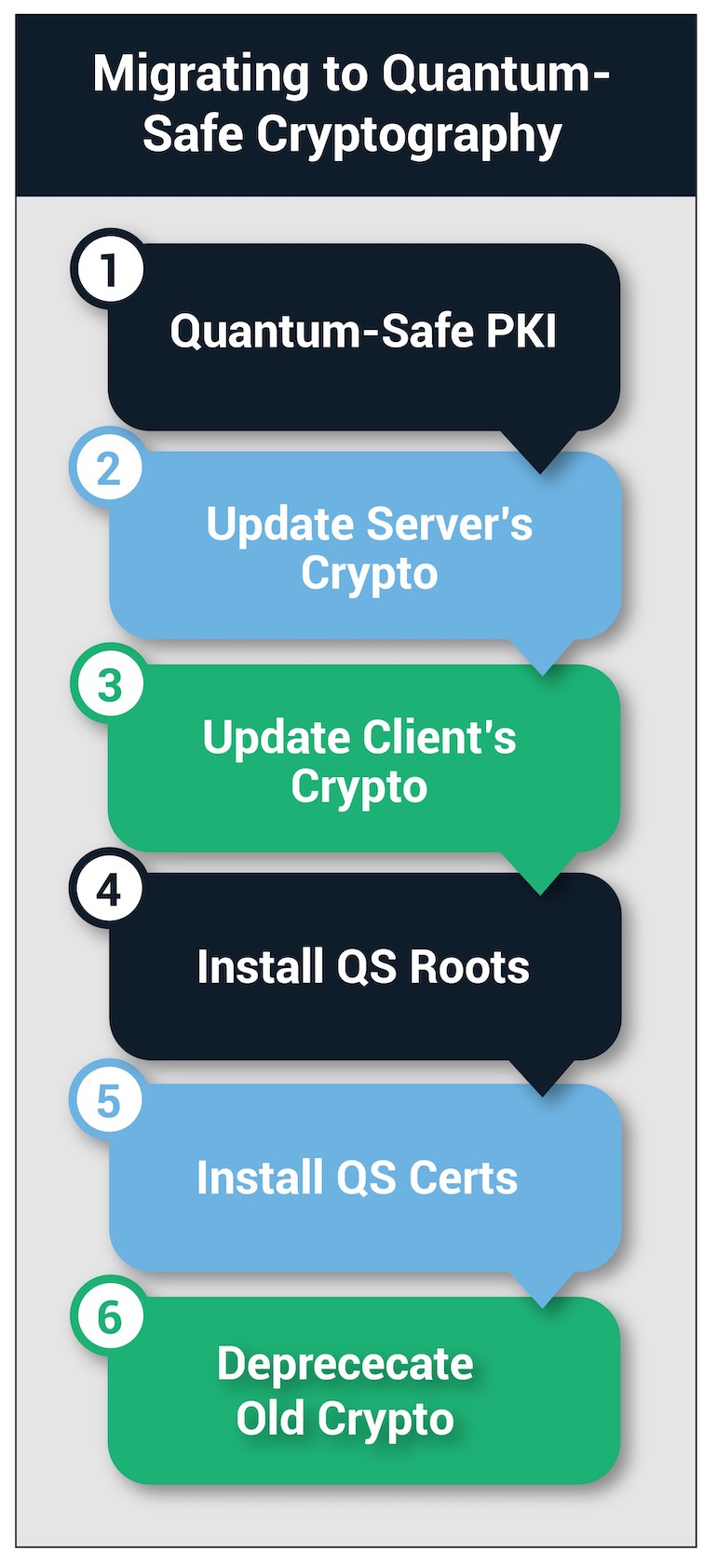

Six étapes sont nécessaires pour qu’une organisation réussisse à migrer vers la cryptographie à sécurité quantique, qu’il s’agisse d’une mise à niveau directe ou à l’aide de certificats hybrides.

Les six étapes suivantes sont requises pour les plans de migration directe ou hybride.

La première étape vers la migration vers la cryptographie à sécurité quantique consiste à mettre à niveau l’infrastructure PKI, y compris l’autorité de certification, avec la prise en charge des algorithmes de chiffrement à sécurité quantique. Plutôt que d’essayer de mettre à niveau les systèmes PKI internes, c’est peut-être le moment idéal pour les entreprises de migrer vers une autorité de certification commerciale (CA), telle que Sectigo, qui peut fournir un support commercial pour les algorithmes de chiffrement à sécurité quantique.

Qu’il s’agisse de passer à un système PKI interne ou d’adapter une solution d’un fournisseur commercial, il est essentiel que l’autorité de certification prenne en charge les algorithmes de chiffrement à sécurité quantique et l’émission de certificats à sécurité quantique. Si l’équipe de sécurité informatique choisit d’utiliser des certificats hybrides, elle doit sélectionner une autorité de certification qui prend en charge à la fois les certificats hybrides et les certificats quantum-safe purs.

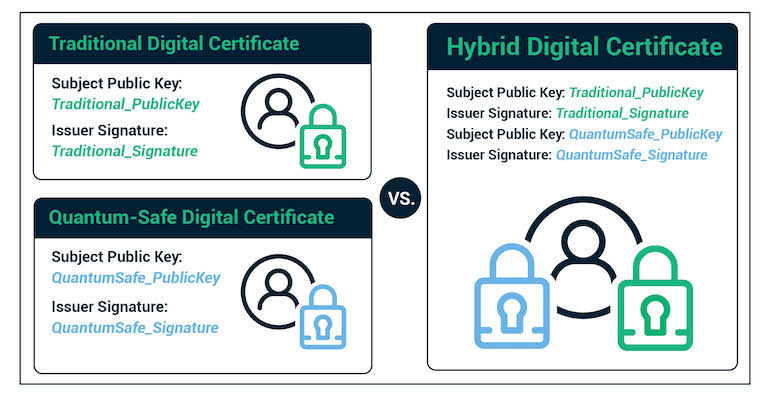

Les certificats hybrides contiennent à la fois une clé et une signature ECC ou RSA traditionnelles et une nouvelle clé et signature de sécurité quantique. Cela permet aux systèmes qui ont été mis à niveau pour prendre en charge les algorithmes à sécurité quantique d’utiliser les algorithmes les plus récents, tandis que les systèmes plus anciens peuvent toujours utiliser le certificat en utilisant l’algorithme traditionnel. Cela peut également permettre l’interopérabilité des systèmes plus anciens et plus récents pendant la période de migration.

Les certificats numériques hybrides constituent une étape intermédiaire sûre pour la migration des certificats de sécurité traditionnels vers des certificats à sécurité quantique.

Une fois qu’une organisation met à niveau son autorité de certification existante ou sélectionne une nouvelle autorité de certification, l’autorité de certification doit émettre un nouveau certificat racine et intermédiaire à sécurité quantique.

La migration vers un chiffrement à sécurité quantique nécessite la mise à jour des bibliothèques de chiffrement utilisées par les applications serveur pour prendre en charge à la fois les nouveaux algorithmes de chiffrement et les nouveaux formats de certificats à sécurité quantique, y compris les certificats hybrides s’ils sont utilisés. Si des certificats hybrides sont utilisés, les applications serveur devront reconnaître et traiter à la fois les certificats RSA/ECC traditionnels et les certificats hybrides contenant des clés de chiffrement à sécurité quantique. Cela nécessite que les applications serveur fassent la distinction entre les deux types de certificats différents et gèrent chacun avec l’algorithme de chiffrement approprié pour ce type de certificat.

Les équipes informatiques et de développement devront également mettre à jour un large éventail d’applications clientes pour utiliser des algorithmes de chiffrement à sécurité quantique. Une fois la mise à niveau complète et sécurisée effectuée, les administrateurs peuvent cesser d’utiliser les clés/certificats RSA/ECC traditionnels dans les applications clientes et utiliser à la place les nouveaux équivalents quantum-safe.

L’exception à cette politique est une application cliente qui communique avec plusieurs applications serveur qui peuvent ne pas toutes être mises à niveau simultanément vers une cryptographie à sécurité quantique. Dans ce cas, les certificats hybrides permettront au client de travailler avec des serveurs prenant en charge la cryptographie RSA/ECC traditionnelle tout en utilisant des algorithmes à sécurité quantique avec des serveurs prenant en charge ces algorithmes plus récents.

Chaque système de sécurité utilisant PKI dispose d’un magasin racine de confiance. Ce magasin racine contient les certificats des autorités de certification racine et intermédiaires qui émettent des certificats au sein du système PKI. Une fois que les systèmes ont été mis à jour pour prendre en charge les algorithmes de chiffrement à sécurité quantique, ces magasins racine doivent également être mis à jour pour ajouter les nouveaux certificats racine et intermédiaire.

Une fois que les équipes informatiques ont mis à jour tous les systèmes d’une entreprise pour prendre en charge la cryptographie à sécurité quantique, elles doivent émettre de nouveaux certificats et les installer sur tous les points de terminaison. Une fois terminé, chaque appareil peut commencer à utiliser des algorithmes de chiffrement à sécurité quantique, comme le permettent les nouveaux certificats.

La dernière étape de la migration vers une cryptographie à sécurité quantique consiste à déprécier les algorithmes de cryptage traditionnels, afin qu’ils ne soient plus utilisés. Cela peut être fait progressivement sur les applications et les systèmes au fur et à mesure de leur migration vers les nouveaux algorithmes. Après tout, les systèmes ont été migrés, les certificats racine ECC et RSA doivent être révoqués, en veillant à ce qu’ils ne soient utilisés par aucun système.

Sommaire

Des ordinateurs quantiques capables de briser les algorithmes cryptographiques traditionnels arriveront au cours de la prochaine décennie. Oui, au début, ils seront limités aux grandes entreprises internationales et aux États-nations, mais à terme, l’informatique quantique sera abordable pour le cybercriminel et le pirate informatique moyen.

Pour la plupart des organisations, la migration vers de nouveaux algorithmes de chiffrement à sécurité quantique nécessitera un effort majeur et bien planifié couvrant une variété d’équipes de développement internes et de fournisseurs tiers. Les entreprises devront mettre à niveau les systèmes PKI qu’elles utilisent ainsi que les applications à l’échelle de l’entreprise utilisant ces certificats.

Les certificats hybrides permettent une migration sûre et progressive des systèmes, mais en fin de compte, tous les systèmes utilisant le chiffrement ECC ou RSA doivent migrer vers de nouveaux algorithmes de chiffrement sécurisé quantique. Sinon, les applications et les systèmes d’une organisation seront vulnérables aux attaques utilisant des ordinateurs quantiques.